* 주의사항

폴더 구조를 바꾸면서 파일 내용도 일부 수정

github 내용 참고 필요

https://github.com/JeongChanDo/make_os

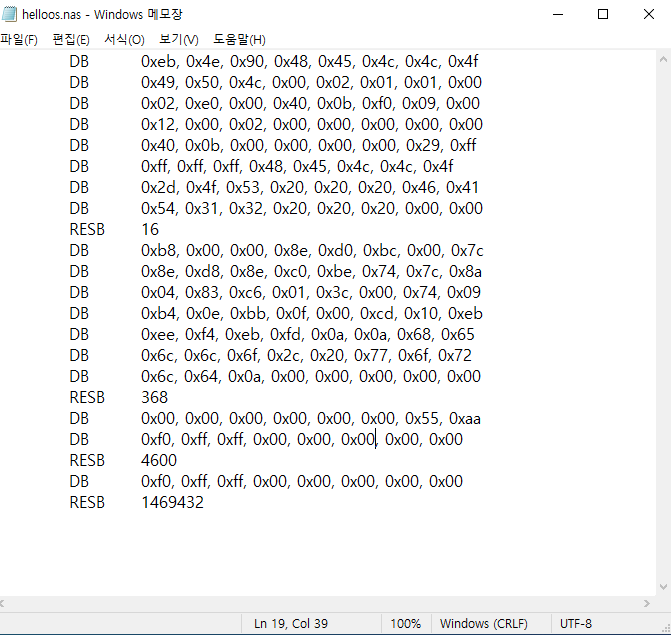

nask 어셈블러 명령어

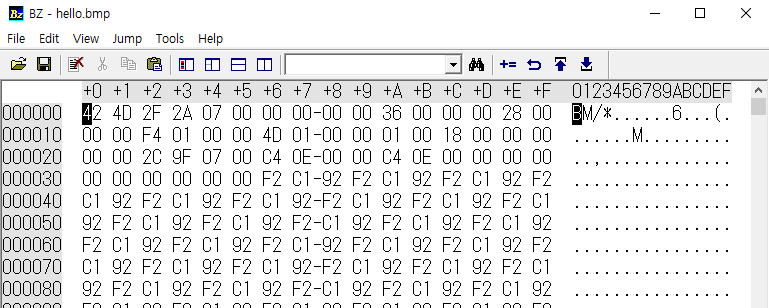

- DB Data byte : 파일 값을 1바이트씩 직접 쓰는 명령어

* 소문자 db도 ㄱㅊ

- RESB REServe Byte : 10바이트 예약

* ex. RESB 10 - 10바이트 공간을 공백으로 예약

- 0x : 16진수

- 일반 : 10진수

어셈블러 코드 개선하기

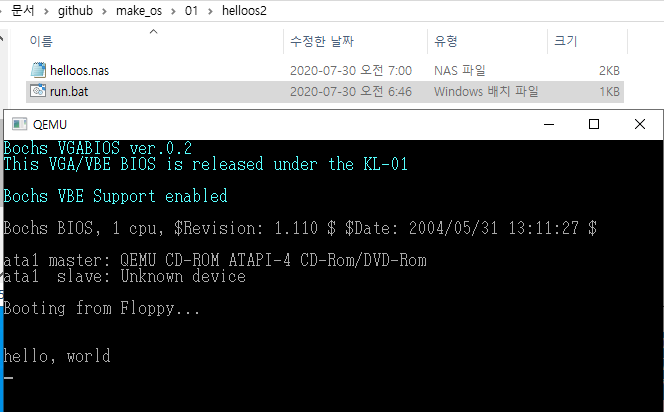

- helloos2폴더에서 작성

추가된 명령어

- j : 주석 처리

- DB : 문자열도 사용가능

- DW Data Word : 데이터 워드로 2바이트 -> 16비트

- DD Data Double-word : 데이터 더블 워드로 4바이트 -> 32비트

- RESB 0xfe-$ : 0xfe부터 앞에서 쓴 바이트를 뺀 크기를 공백으로 채움

* RESB 378 하자니 앞에 가변일수 있으므로 $ 사용

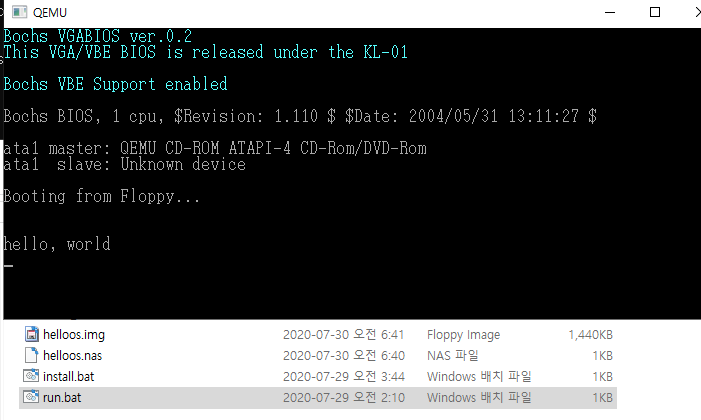

개선된 어셈블러 코드 동작 결과

- 이전에 16진수로만 작성한 어셈블러 코드랑 동일하게 동작

- 소스코드 가독성이 더좋음

'컴퓨터과학 > 컴퓨터, OS' 카테고리의 다른 글

| os만들기 - 7. 어셈블리어 기본 명령어와 레지스터 (0) | 2020.08.01 |

|---|---|

| os만들기 - 6. 어셈블리어 시작하기 (0) | 2020.08.01 |

| os만들기 - 4. 어셈블러 체험 (0) | 2020.07.30 |

| os만들기 - 3. 글자찍히는 부팅가능한 바이너리 이미지 만들기 (0) | 2020.07.29 |

| os만들기 - 2. 에뮬레이터에서 돌리기 삽질기 feat.msys (0) | 2020.07.29 |